İlk önce ileri saldırı tekniklerinin tespiti hakkında bir parça yazacağım. Bunun altındaki fikir (yani ileri saldırı tekniklerinin tespiti), ilerlemekte olan gelişmiş saldırıların aslında sistemdeki normal faaliyetlerden çok farklı görünmek zorunda oldukları şüpheli davranışlarını gözlemleyerek tespit etmemizdir. Bunu da sistemin etrafında olanları izleyerek yapıyoruz. Mesela Symantec Endpoint Protection’nın SONAR bileşeni izlenen işletim sistemine gömülü olarak yerleşir ve dosya sistemi etkinliği, kayıt etkinliği(registry) gibi tüm sistem faaliyetlerini gözlemler. Tüm işletim sistemi olayları ve API çağrıları dahil. Bu yüzden, sistemde olup biten her şey için çok derin bir görünürlük sağlar. SONAR bileşeni aynı zamanda sezgisel olarak analiz de yapar.

Bu şekilde ortamda olan her türlü şeyi görebiliriz. Sezgisel analiz sayesinde normalden farklı davranışlar gösteren aktiviteler ortaya çıkarılır. Peki bu nasıl oluyor? Tabiki davranış kalıpları normal aktivitelerle karşılaştırılarak. Mesela Microsoft Word’un bir C sharp derleyicisini çalıştırmaya çalışması normal davranışlarla karşılaştırıldığında anormal bir aktivitedir. Bunu Word’dan beklemeyiz.

Bu örnek durum gelişmiş saldırıların kullandığı bir yaşam tekniğidir; bu sayede kendi binary’lerini çalıştırmaya çalışmak yerine (çalıştırırlarsa hiç şansları yok), C sharp derleyici gibi standart geliştirici araçlarını kullanırlar. Bu taktikle normal bir sistem aktivitesi gibi görünmeye çalışırlar. Bu tür tekniklerle sahada sık sık karşılaşıyorum mesela bunlardan biri, bir script process injection yaparak sistem process’ine girmesi ve sistem alarmlarını değiştirmeye çalışması gibi.

Bu örnekleri çoğaltırsak, güvenilir process’lerle ilgili olarak herhangi bir şekilde kimlik bilgisi hırsızlığını tespit ettiğimiz ya da belleğin şifresini çözmek için gerekli olan bazı ayrıntıları yüklemeye çalışırken gördüğümüz durumlar da mevcut.

Bahsetmek istediğim ikinci konu ise mitre saldırı matrisidir. Nedir bu mitre? Hemen tanımını yapalım.

MITRE ATT&CK, (A yerine & işareti yazılıyor. Yanlışlık yok ) siber saldırıların gerçek dünya gözlemlerine dayanan, olumsuz taktiklerin ve tekniklerin dünya çapında erişilebilir bir bilgi tabanıdır. İlk sistem erişiminden veri hırsızlığına veya makine kontrolüne kadar saldırı aşamaları tarafından düzenlenen matrislerde görüntülenirler. Makalemin sonunda bir matris göreceksiniz. Kendisi o.

Yani, bu saldırganın taktikleri ve teknikleri hakkında bir bilgi tabanıdır diyebiliriz. Matristeki sütunlar saldırganların ortamınıza ilk erişimini sağlamak istedikleri şeyleri gerçekleştirmeye çalıştıkları farklı taktikleri içerir. Ortamınızdaki çalıştırma(execution) haklarını kazanmak ve ortamda kendi özel kodlarını çalıştırmak istiyorlar. Kalıcı olmak istiyorlar. Uygulama kapandıktan sonra ya da veya makine kapandıktan sonra sistemdeki varlıklarını korumak istiyorlar. Hedef bu.

Kısaca bu matris saldırganların sistemleri ele geçirmek ve amaçlarına ulaşmak için yapması gereken taktikleri gösterir.

Bu tablodaki bireysel hücreler bir saldırganın bu hedeflere ulaşma şeklidir. Bu nedenle, örneğin, bir saldırgan başlangıç erişimini ele geçirmiş olacak ya da “drive by compromise” tekniği ile ve “watering hole attack” yapacak. Kimlik bilgilerine erişmek istiyorlar ise diskteki ya da registry’deki credential store’lara girmeye çalışacaklar.

Bu yollarla saldırganların yapabileceği birçok şey olabilir ve mitre, saldırganların başarmaya çalıştığı her şeyi ve bu şeyleri başarabilecekleri tüm yolları listelemek için harika bir iş çıkarıyor.

Şu iki şeyi birleştirdiğimizde yani gelişmiş atakların tespit teknikleri ve mikro saldırı matrisi, neler olup bittiğini ve neden olduğunu gerçekten net bir şekilde anlayacağız. Sonuç olarak biz bunu apaçık olarak görüyoruz. Microsoft Word gibi bir yazılım bir script çalıştırmaya çalışıyor. Bu, Microsoft Word’ün yapması çok alışılmadık bir şey. Ve bunu yaparken küçük küçük adımlarla execute yetkisini kazanmaya çalışıyorlar. Makinenizde başarmaya çalıştıkları taktik belirli teknikler ile Microsoft Word’den yararlanmaya(exploit) çalışmak. Ve sonuç olarak bir script çalıştırma sayesinde execution hakkı almak.

İşte bu iki birlikte ne olduğu hakkında gerçekten iyi ve net bir hikaye anlatıyor.

Bu tür durumlara örnek olarak yakın geçmişte yaşanan bir olaya göz atacağız. 2016 Amerika seçimlerinde rol alan Rus atak grubu. Fancy Bear.

İlk önce size nasıl ilerledikleri konusunda yol göstereyim ama bundan önce spare phishing nedir onu anlatmalıyım. Phishing e-maillleri biliriz. Bir de spear phishing yani zıpkın phishing denilen bir yöntem var. Belirli kişiler tespit edilir ve bu belirli kişilerin ayrıca hangi tür emailleri beklediği de tespit edilir ve atış yapılır.

Rus atak grubunu da bunu kullandı. Yani spear phishing tekniği. Doküman eki içeren bir spear phishing email. Bu case’de malicious kodları barındıran bir excel dosyası ekiydi. Bu makro sadece bir kere çalıştırılabilen bir executable’ı ortama bırakacaktı. Rastgele bir dizine rastgele bir isimle bırakıldı. Temel olarak bu executable da bir kere çalışır ve tehditi önyükler. İlkönce bu bir gizli DLL yükler sonra bir batch dosyası yaratır. Bu batch dosyasının tek yapacağı şey ise run DLL 32 process ile işletim sisteminin bir parçası olan güvenilir standart Windows executable çağırmak olacak. Fakat aynı zamanda bu gizli olarak yüklenen DLL yüklemek ve güvenilen run DLL 32 process’i içerisinde kodu çalıştırmak için de kullanılacak.

Sonrasında bu batch’e bir registry load point oluşacak ve böylece kullanıcı bu toplu iş dosyasında(batch) oturum açtığında çalışacak ve kodları bir Truva OBD’sinin tekrar çalışmasını sağlayacak.

Kısaca bu gizli DLL sayesinde lokal sistem hakkında bilgi edinmeye çalışılacak ve sistem credential’ları çalınmaya çalışılacak. Ek olarak yaptıkları girişimlerin izlerini silerek uzun süre gizli kalmaya çalışacaklar.

Özet olarak gelişmiş saldırıların bence ortak noktası olarak atak yapanlar kendi binary’lerini çalıştırıp yakalanmaktansa, trusted process’ler ile ilerliyorlar. Mesela masum bir sistem aracının network ve IP bilgileriniz hakkında bilgi toplaması gibi. IP bilgilerini almak için trusted olan ipconfig komutunu çalıştırıyorlar. Hostname’nizi almak için hostname komutunu çalıştıyorlar. Bu tür bilgileri topladıktan sonra atağı daha ileriye taşıyorlar. Net user komutu ile kullanıcıların kim olduğunu buluyorlar. Admin haklı bir kullanıcı var mı tespit ediyorlar. Task list komutu ile mevcut process’leri listeliyorlar. Gördüğünüz gibi bunlar standart Windows komutları ve trojanlarla alakası yok. Yani normal bir Windows kullanıcısı ne yapıyor ise onun izinden gidiyorlar. Radara girmemek için her yolu denecekler.

Fancy Bear gelişmiş diğer atak gruplarından bir parça farklı ilerliyorlar. İşlerinde iyiler.

Keşif için daha fazla zaman ve efor harcıyorlar. Mesela public araçları kullanmaktansa kendi araçlarını yazıyorlar. Fakat işin özünde doküman ekli spear phishing tekniği ile birçok gelişmiş atak grubu ile aynı yolu kullanıyorlar.

Mitre’ye burayı bağlayalım. Tüm gelişmiş atak grupları aynı amaca hizmet ediyor. Sisteme girmek için aynı aşamaları kat etmeliler. Hepsi aynı yolu izlemek zorunda. Benzer teknikleri uygulamak zorunda. Bu yüzden kategorize matriksi Mitre burada çok işe yarıyor.

Öyleki, saldırının ne kadar karmaşık olduğuna bakılmaksızın, en karmaşık saldırganlara karşı bile çalışıyor.

Process listeniz ellerinde artık hangi uygulamaları exploit edeceklerini biliyorlar. Kullanıcıların kim olduklarını da listelediler. Bu süreçte credential’larınızı da çalmaya çalışacaklar. Encrypted olarak bir dosyada saklanıyorlar. Bu dosyayı alıp offline araçlarla decrypted hale getireceklerdir. Kısaca arkada çok fazla olay ve aşamalar dönüyor ve kurban bunların hiçbirinin farkında değil. Her şey trusted yollarla alınıyor. Son olarak Windows sistem loğlarını da silip iz bırakmıyorlar. Temizlik de var yani.

Bu noktada EDR gibi bir çözüm arkada neler olduğunu görünür hale getirebiliyor ve size incident üretip haber veriyor. Önceki adı Symantec Advanced Treat Protection güncel adı ise Symantec Endpoint Detection and Response.

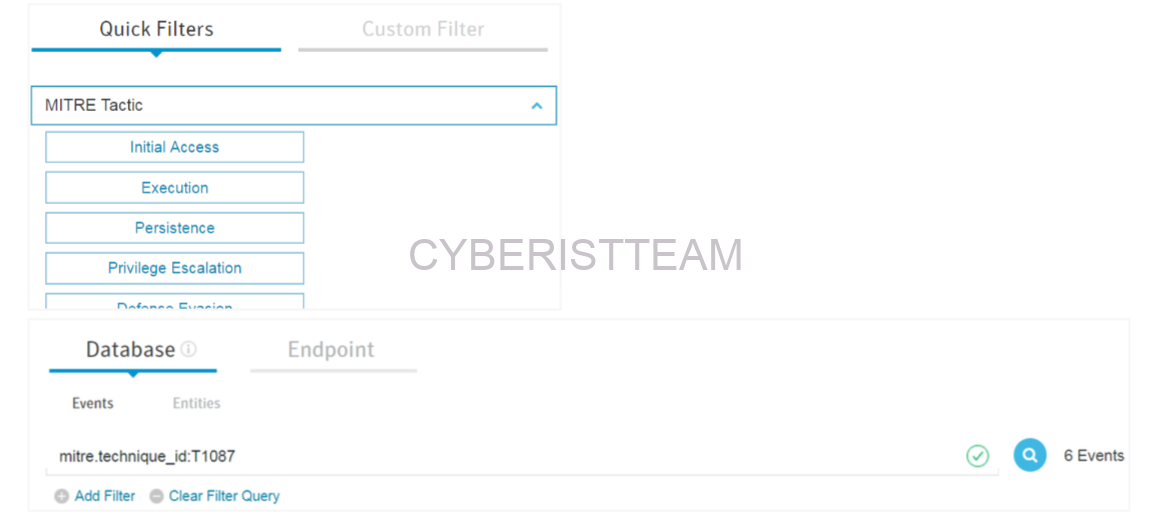

Oluşan incident’larda bazı filtreler kullanılarak atak tipine göre bile oluşan incident’lar listelenebiliyor. Mesela aşağıdaki Mitre tactic için bir filtreleme yapılmış.

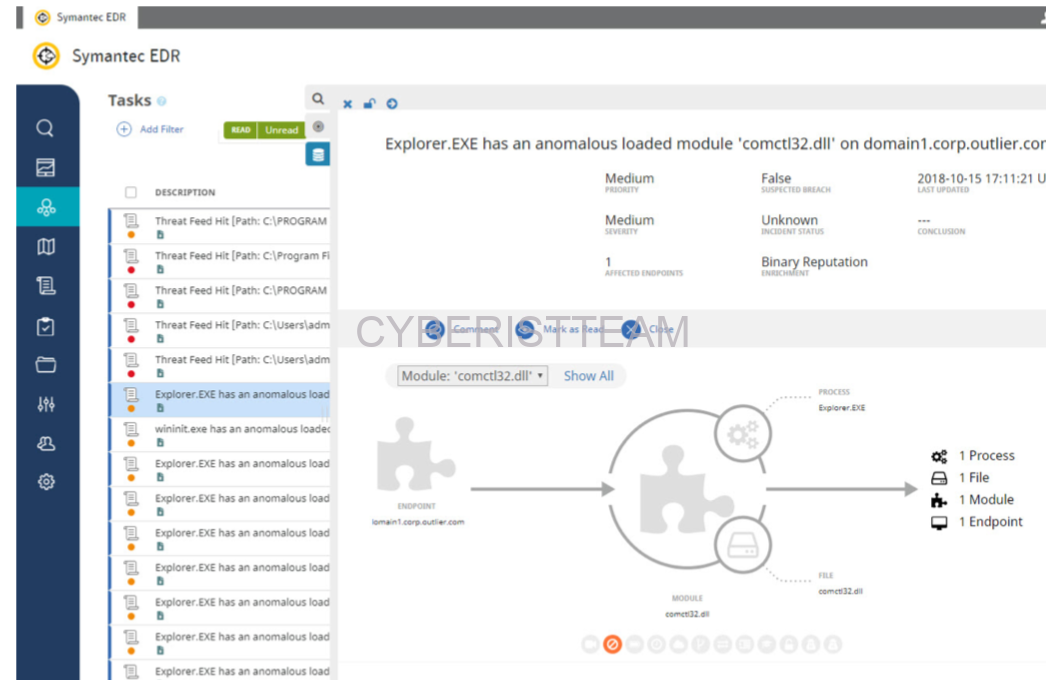

ya da sezgisel analizler ile anormal bir durum sizlere görünür hale geliyor. Explorer.exe’nin yüklememesi gereken bir modülü aşağıdaki gibi yüklemeye çalışması gibi.

Ref.

Symantec White Papers, Threat hunting with MITRE ATT&CKTM

https://attack.mitre.org/